- Статус

- Offline

- Регистрация

- 20 Мар 2021

- Сообщения

- 77

- Лайки

- 378

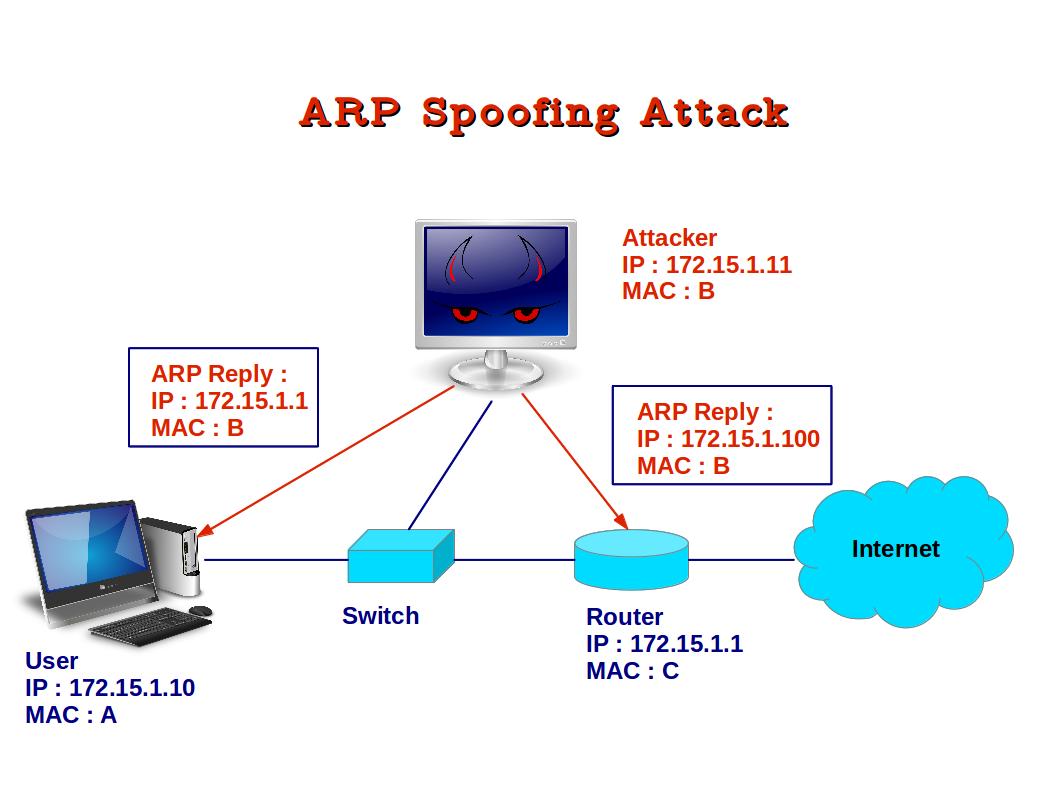

ARP-spoofing (ARP-poisoning) — техника сетевой атаки, применяемая преимущественно в Ethernet, но возможная и в других, использующих протокол ARP сетях, основанная на использовании недостатков протокола ARP и позволяющая перехватывать трафик между узлами, которые расположены в пределах одного широковещательного домена.

Для чего же используется ARP-спуфинг?

- Шпионаж – хакеры просто просматривают поток данных между хостами A и B, не меняя его.- MITM-атака или атака посредника – злоумышленники меняют информацию перед ее отправкой на целевой узел.

- DoS-атака – киберпреступники блокируют передачу данных между двумя и более узлами.

Кто пользуется ARP-спуфингом?

ARP-Спуфинг популярен не только у хакеров. Иногда он может быть полезен, так например он помогает разработчикам отлаживать сетевой трафик, а также используется пентестерами для имитации отравления ARP-кэша.

Последствия атак с использованием ARP-спуфинга:

Если злоумышленники шпионят за жертвой, проводят MITM-атаку или планируют другие атаки в будущем, то жертва может даже и не заметить каких-либо последствий от подмены ARP. Но как только конечная цель хакеров будет достигнута, они могут попробовать перегрузить компьютер с помощью вредоносного ПО или заразить систему программой-вымогателем.

Как определить подмену ARP?

Чтобы проверить, подвергся ли ваш ARP спуфингу, найдите кэш ARP-протокола. Для этого подойдет любая программа для управления конфигурацией устройства. Если в вашем ARP-кэше будут два IP-адреса с одинаковыми MAC-адресами, то вы могли стать жертвой атаки. Хакеры обычно используют поддельное программное обеспечение, которое отправляет сообщения о том, что его адрес является адресом шлюза по умолчанию.

Как защититься от ARP-спуфинга?

- Статические ARP-записи – самый простой способ защиты от ARP-спуфинга. Такая запись вводится вручную, не давая устройству автоматически изменить ARP-кэш. Помните, этот метод можно использовать только для некоторых записей (например, стандартных адресов шлюзов), а клиентские узлы все так же остаются уязвимы к атаке.- ПО для проверки ARP-запросов. Оно сертифицирует IP/MAC адреса и блокирует несертифицированные ответы. Есть другая версия такого ПО, сообщающая хосту об изменениях в ARP-кэше.

- Брандмауэры с фильтрацией пакетов. Они определяют попытки маскировки хакеров под другой хост, отмечая пакеты, отправленные с повторяющихся адресов.

- Шифрование. Это самый важный способ защиты от ARP-атаки. Оно значительно усложняет взлом ARP и не дает хакеру прочитать сообщения после их перехвата.

- VPN. При подключении к VPN все ваши данные будут проходить через зашифрованный туннель, гарантированно защищающий от любых хакерских атак.